To be completed!

此篇為個人學習筆記

課程:Connect and Protect: Networks and Network Security-Google @ Coursera

主題

理解網路層級的漏洞及其防護機制。

# 網路架構

# 網路介紹

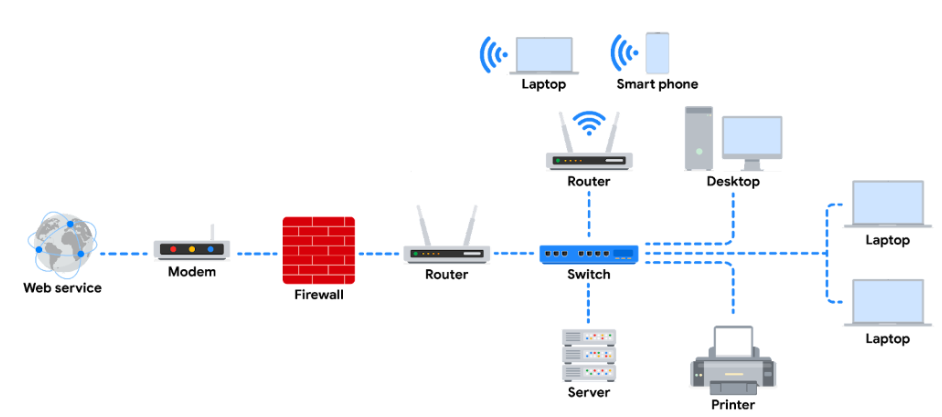

Network (網路): 一組互相連接的設備。設備間透過有線或無線方式通訊。

Hub (集線器): 一種網路設備,向網路上的每個裝置廣播 (broadcast) 訊息。

Switch (交換器): 建立特定設備之間的連接,發送和接收數據。比集線器更智慧,僅將資料傳遞到預定目的地。提供更好的安全性和流量控制,並提高網路效能。

Router (路由器): 將多個網路連接在一起的網路設備。

Default gateway (預設閘道)

指在一個網路中,用來連接本網路與其他網路之間的裝置或路由器。它充當資料流量的出口,將資料從本地網路發送到目標網路。此路由器被賦予的私有 IP 位址就是預設閘道 IP 位址。(通常是 192.168.x.x )

圖解影片: Default Gateway Explained by PowerCert Animated Videos

Modem (數據機): 負責將路由器連接至網際網路,並將網路存取傳遞至區域網路 (LAN)。

Virtualization tools (虛擬化工具): 執行網路作業之軟體。

Firewall (防火牆): 一種網路安全設備,用於監控進出網路的流量。

Server (伺服器): 為網路上的電腦、智慧家庭設備和手機提供資訊及服務的設備。

Hubs and switches

集線器(Hub)與交換器(Switch)皆用於區域網路流量導向。集線器將所有接收資料廣播至各埠,易遭被動竊聽(Eavesdropping)攻擊,現代網路架構中已較少使用集線器,取而代之的是交換器。交換器則根據目的 MAC 位址轉送資料,維護 MAC 表以對應設備與埠號,運作於 TCP/IP 模型中的資料鏈結層(Data Link Layer),可提升效能與安全性。eg: 交換器將網路連接至各類終端設備,如電話、平板電腦、工作站與桌上型電腦。

Routers

路由器(Router)根據目的 IP 位址導引封包,連接不同網段並使其互通,屬於 TCP/IP 模型的網路層(Network Layer)設備。其讀取 IP 標頭並轉發封包至下一跳,直到抵達目的網路。部分路由器含防火牆功能,可依封包內容允許或阻擋流量,防止惡意流量入侵內部網路。eg: 路由器負責將網際網路、防火牆與伺服器連接至整體網路架構中。

Modems and wireless access points

數據機(Modem)將家庭或辦公網路與網際網路服務提供者(ISP)連接。ISP 通常透過電話線、同軸電纜或光纖提供網路連線。數據機接收來自 ISP 的數位訊號,並轉換為與 ISP 實體媒介相容的格式。數據機通常連接至路由器,由路由器將解碼後的資料傳送至區域網路內的設備。企業網路多採用其他寬頻技術處理高流量,較少使用數據機。

無線存取點(Wireless Access Point, WAP)透過無線電波建立 Wi-Fi 網路,供具備無線介面的設備連線。設備與 WAP 依 Wi-Fi 協定傳送資料,並轉交路由器與交換器,導引至最終目的地。eg: 無線存取點可在防火牆後方提供設備連線功能。

網路拓撲圖(Network Diagram)協助網管與資安人員理解私有網路架構,圖中以符號表示設備及其連線。透過分析圖示,資安人員可規劃與強化防護策略。

在用戶端 - 伺服器(Client-Server)架構中,用戶端發出資訊與服務請求,伺服器負責處理並回應這些請求。

區域網路 (LAN):覆蓋小範圍,如辦公室、學校、住宅。

如手機或平板在家透過 WiFi 連接形成 LAN,再接網際網路。

廣域網路 (WAN):涵蓋大範圍,如城市、州、國家。網際網路為大型 WAN。

如舊金山員工透過 WAN 與都柏林同事溝通共享資源。

雲端網路 (cloud network) 是一組伺服器或電腦,於遠端資料中心儲存資源與數據,並可透過網際網路存取。

傳統內部部署 (on-premise) 網路指設備設置於公司實體地點,如辦公室。雲端運算 (Cloud computing) 則是利用架設於互聯網的遠端伺服器與服務。

雲端服務供應商 (cloud service provider, CSP) 擁有大型資料中心與數百萬伺服器,提供大規模儲存與運算服務,企業可透過 API 或控制台按需付費使用。

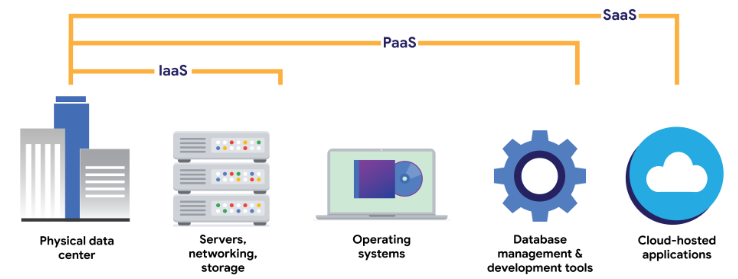

CSP 三大服務類型:

- SaaS (軟體即服務):由 CSP 營運的軟體套件,公司無需託管軟體即可遠端使用。

- IaaS (基礎設施即服務):提供虛擬運算資源與儲存,企業可遠端配置並運行或修改現有應用程式。以利用雲端服務特有的可用性、效能和安全功能。

- PaaS (平台即服務):提供開發工具,讓企業於雲端設計與使用客製化應用。

當組織除了內部部署資源外,還使用 CSP 服務,稱為混合雲環境。使用多個 CSP 則為多雲環境。大多數組織選擇混合雲環境,以降低成本並保持資源控制。

CSP 提供的網路工具與課程中介紹的實體設備相似。軟體定義網路(Software-defined networks, SDN)則是一種網路管理方法,實現動態網路配置,提升效能和監控,更接近雲端運算而非傳統管理。由虛擬設備與服務構成,類似於 CSP 提供虛擬計算機。許多 SDN 也提供虛擬交換機、路由器、防火牆等。現代網路硬體也支持網路虛擬化與 SDN,意味著實體交換機和路由器用軟體執行資料包路由。雲端網路的 SDN 工具托管於 CSP 資料中心伺服器。

雲端運算及 SDN 吸引企業的三大原因

- 可靠性:雲端運算提供穩定的資源存取,減少中斷,保證服務可用性與安全性。

- 成本:傳統上,企業需自行建設網路基礎設施,造成高昂前期成本。CSP 的大型資料中心可提供虛擬設備,降低企業安裝、維護和升級的開支。

- 擴展性: CSP 提供彈性消費模式,企業可依需付費,避免因業務波動而承擔過多升級成本。透過 API 或控制台,企業能迅速調整服務配置,提高效率與網路安全性。

# 網路通訊

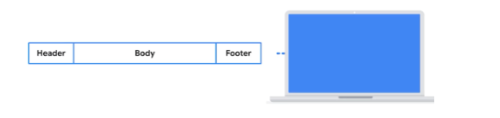

data packet (資料封包): 網路中傳遞資訊的基本單位,包含有關目的地、來源和內容的資訊。

- 標頭:包含 IP 位址、MAC 位址,以及協定號碼,指示接收設備如何處理資料包中的資訊。

- 主體:包含要傳送的訊息。

- 頁腳:類似信件上的簽名,告知接收設備資料包已完成傳輸。

透過頻寬 (Bandwidth) 和速度來衡量網路效能:

- 頻寬:設備每秒接收的資料量。

- 速度:接收或下載資料包的速率。

網路頻寬和速度的不規則性可能表示網路受到攻擊。

資料包嗅探 (Packet sniffing):捕獲和檢查網路上的資料包,是資安人員常用的技術。

port (連接阜): 設備間數據發送和接收的軟體位置。端口將網路流量根據服務劃分為不同段,計算機根據端口號來處理這些段。這像是寄信給住在公寓的朋友,郵遞員不僅知道大樓位置,還能找到對應的公寓號碼。以下是常見連接埠號碼

- 連接埠 25: 用於電子郵件傳輸。

- 連接埠 443: 用於安全的互聯網通信。

- 連接埠 20: 用於大檔案傳輸。

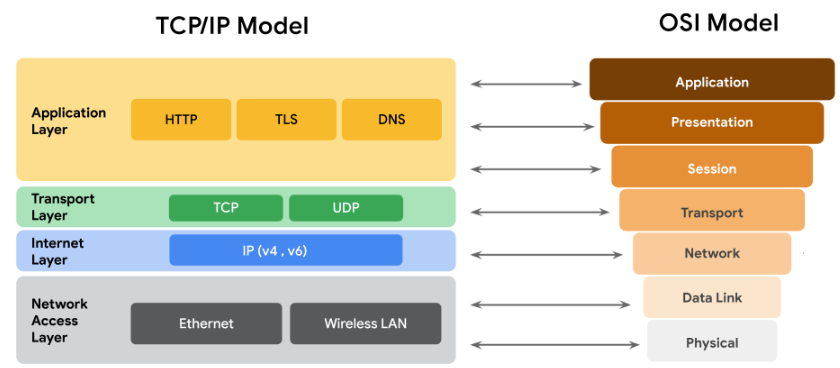

目前最常見的兩種模型為 TCP/IP 模型與 OSI 模型(開放式系統互連模型,Open Systems Interconnection)。

雖然 OSI 模型是一個更全面且詳細的網路通訊模型,但由於其複雜性,在實際應用上並未廣泛採用。而 TCP/IP 模型則因其簡單、實用且符合當時的網路發展需求,逐漸成為實務上的標準。

TCP/IP 模型:一個框架,用來可視化數據在網路中的組織與傳輸。包含四個層級:網路存取層、網際層、傳輸層與應用層。它協助網路工程師與資安分析師建構網路流程並溝通中斷點或潛在資安威脅的位置。當分析網路事件時,資安人員可用來判斷攻擊發生於哪一層。

- 網路存取層 (network access layer): 也稱資料鏈結層 (data link layer),負責建立資料包並將其傳輸到網路上。這一層涉及網路傳輸所需的實體硬體設備,如集線器、數據機、電纜和佈線。位址解析協定 (ARP, address resolution protocol) 也是網路存取層的一部分。因為 MAC 位址用於識別同一網路中的裝置,ARP 負責將 IP 位址轉換為 MAC 位址,這樣才能在本地網路中進行通訊。Switch 使用 MAC address table 將封包引導到正確的設備。

- 網際網路層 (internet layer): 也稱為網路層 (network layer),負責確保資料包能夠正確地傳送到可能位於不同網路的目標主機。這一層會在資料包中附加 IP 位址,以標示發送者和接收者的位置。還決定了哪種協定負責資料包的傳送,並確保它能順利抵達目標主機。以下是一些在互聯網層運行的常見協定

- IP (網際網路通訊協定,Internet Protocol): 一組標準,負責在網路中進行路由與地址指定,使資料封包能在不同設備間正確傳送。每個設備透過唯一的 IP 位址作為識別。IP 協定搭配 TCP 或 UDP 使用,將封包送達相應的服務。它使跨網路通訊成為可能,並透過 TCP 確保遺失或損壞的資料能重新傳輸,提升傳輸的可靠性。

- 網際網路控制訊息協定 (Internet Control Message Protocol, ICMP): 負責傳遞封包的錯誤訊息和狀態更新。這在檢測和排除網路錯誤時非常有用。ICMP 會報告在傳輸過程中丟失或被丟棄的資料包、網路連線問題,以及需要重新定向至其他路 由器的資料包的相關資訊。

- 傳輸層 (transport layer): 負責在兩個系統或網路之間傳遞數據,並包括控製網路流量的協定。TCP 和 UDP 是發生在這一層 的兩種傳輸協定。

- TCP (傳輸控制協定,Transmission Control Protocol): 一種網際網路通訊協議,允許兩個設備之間建立連接並傳輸數據。包含一組指令,用來組織數據,以便可以透過網路發送。每個 TCP/IP 封包都有一個標頭,其中包含目標服務的 port number,用於確定資料的最終目的地。該協定確保資料包能夠到達適當的目的地。

- UDP (使用者資料報協定,User Datagram Protocol): 一種無需建立連線的協定。在傳輸資料之前,UDP 不會在裝置之間建立連線。這意味著使用 UDP 的應用程式不會關心傳輸的可靠性。與 TCP 不同,UDP 不會詳細追蹤傳輸的資料,因此它更適合即時、對效能要求高的應用,例如視訊串流。

- 應用層 (application layer): 應用層負責發出網路請求或回應請求,並定義使用者可以存取的網路服務和應用程式,決定了資料包如何與接收裝置互動,並依賴底層在網路上傳輸資料。常見的應用層協定包括:

- HTTP (超文本傳輸協定,Hypertext Transfer Protocol)

- SMTP (簡單郵件傳輸協定,Simple Mail Transfer Protocol)

- SSH (安全殼層協定,Secure Shell)

- FTP (檔案傳輸協定,File Transfer Protocol)

- DNS (域名系統,Domain Name System)

先前你已學習過傳輸控制協定(TCP),該協定負責在兩台裝置之間建立連線;另有網際網路協定(IP),則負責在裝置間的封包路由與位址指定。這些協定依據 TCP/IP 模型中的特定層運作。TCP/IP 模型包含四層,是 OSI 模型的簡化版本;OSI(開放式系統互連)模型共包含七層,能更深入解釋每一層所執行的網路程序。

OSI 模型:一種標準化概念,定義了電腦在網路中通訊與傳送資料所依循的七層結構。

- 7. 應用層 (Application Layer): 負責與使用者直接互動的網路流程。此層涵蓋各種應用軟體使用的協定,如瀏覽器透過 HTTP/HTTPS 存取網站、Email 應用透過 SMTP 傳送郵件,以及 DNS 將網域名稱解析為 IP 位址。

- 6. 表現層 (Presentation Layer): 負責資料的轉換與加解密,確保發送與接收系統均能正確解析資料。常見功能包含資料加密 (如 SSL)、壓縮及格式轉換。

- 5. 工作階段層 (Session Layer): 負責建立、維持與終止裝置間的會話連線,支援身份驗證、重連與檢查點設定,以便中斷後能繼續傳輸。

- 4. 傳輸層 (Transport Layer): 管理裝置間的資料傳送,包含資料分段 (Segmentation)、流量控制與速度調節。常用協定如 TCP 與 UDP。

- 3. 網路層 (Network Layer): 根據 IP 位址將資料封包從來源網路路由至目的網路,確保跨網路之通訊可行。

- 2. 資料鏈結層 (Data Link Layer): 在單一網路內組織資料封包的傳送與接收。常見設備為交換器與網路介面卡。使用的協定包含 NCP、HDLC 與 SDLC。

- 1. 實體層 (Physical Layer): 涵蓋所有實體硬體,如中繼器、數據機、網路線等。資料需轉換為位元流 (0 與 1) 透過實體媒介進行傳輸。

網路工程師與資安分析師會利用 TCP/IP 與 OSI 模型來建立對網路運作流程的共同理解,並協助定位中斷或威脅的發生層級。

封包的傳遞及細節

網路層的運作

網路層負責規劃資料封包從來源裝置至目標裝置的位址與傳遞路徑,包括跨路由器轉送至目的地 IP 位址。每個封包的標頭含有目的地 IP,並在路由過程中被儲存於路由表中以利轉送。

公共 IP 位址由 ISP 分配,與地理位置相關,並由區域網路內所有裝置共用。透過網路位址轉換(NAT)或轉送代理(Forwarding Proxy)的機制,所有裝置對外通訊時會使用相同的 IP 位址。

MAC (Media Access Control) address 為每個網路實體裝置所擁有的唯一 16 進位識別碼。

所有封包均含 IP 位址。TCP 使用 IP 封包,UDP 稱為資料報。路由器根據封包標頭中的:

- 來源 IP 位址

- 目標 IP 位址

- 封包大小

- 使用的協定

進行封包路由。

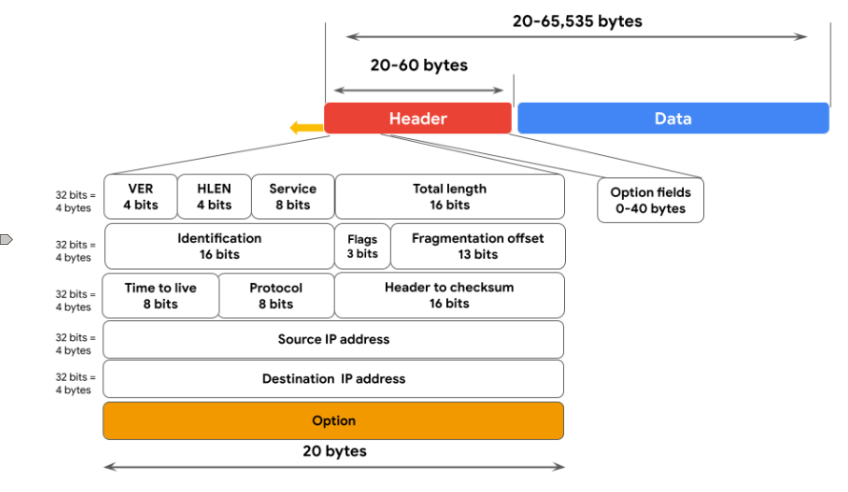

IPv4 封包的格式

標頭中的欄位有

1.版本 (VER):4 位元元件,指示封包使用的協定。

2.IP 標頭長度 (HLEN):指示標頭結束和資料段開始的位置。

3.服務類型 (ToS):向路由器提供封包傳輸優先順序資訊。

4.總長度:封包的總長度,包括標頭和資料部分。最大尺寸為65535 bytes.

5.標識:IPv4 封包最大可達 65,535 位元組,但多數網路具有限制,需將封包分割為較小片段。這些片段透過相同的識別欄位(Identification Field)進行標記,以便在目的地重新組合為原始封包。

6.Flags:指示封包是否已分片以及是否有更多分片。

7.分段偏移:告訴路由設備分段屬於原始封包中的位置。

8.生存時間 (TTL):防止封包無限轉送,為來源端設定的計數器,每經過一個路由器遞減一次,當計數器為零時,路由器將丟棄該封包,並傳回 ICMP「Time Exceeded」錯誤訊息給發送端。

9.協定:指示資料部分使用的協定。

10.Header Checksum (標頭檢驗值):用於檢測傳輸中 IP 標頭損壞的校驗和。

11.來源 IP 位址:發送設備的 IPv4 位址。

12.目的 IP 位址:目的設備的 IPv4 位址。

其中上面的20 bytes是必填欄位

13.選項:當 HLEN 值大於 5 時,可用於設定封包的安全性選項,並傳遞給路由設備。

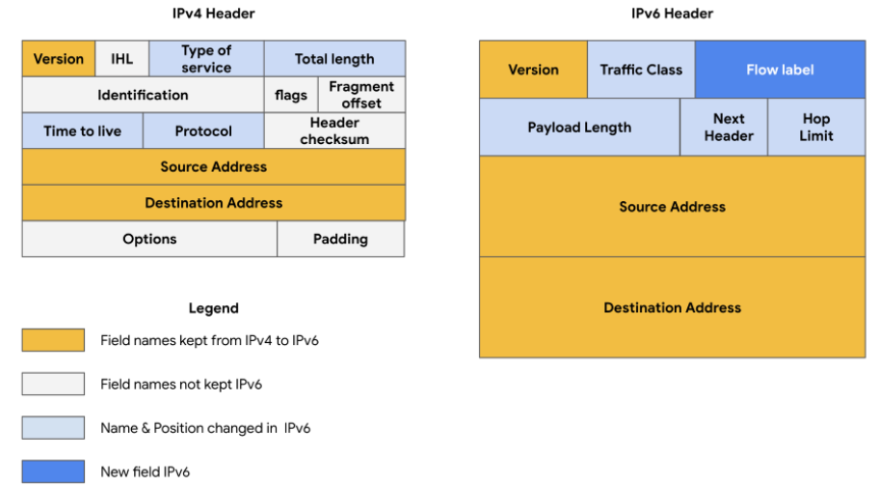

IPv4 和 IPv6 之間的區別

位址長度與格式

隨著網際網路成長,IPv4 位址逐漸耗盡(IPv4 Address Exhaustion),原因在於未預期大量裝置需使用 IP 位址。為解決此問題,IPv6 被設計出來,並同時解決其他相關限制。

IPv4 位址為四組十進位數字(0–255),以句點分隔,共 4 個位元組,最多可提供約 43 億個位址,例如: 192.168.1.23 。IPv6 位址為八組最多四位數的十六進位數字,以冒號分隔,共 16 個位元組,位址數量高達 340 乘以 10 的 36 次方,例如: 2002:0db8:0000:0000:0000:ff21:0023:1234 ,若 IPv6 位址中出現一組或多組連續的全 0 區段,可簡化為 2002:0db8::ff21:0023:1234 。

封包標頭差異

IPv6 標頭比 IPv4 更簡化,省略了 IHL、Identification 及 Flags,並新增 Flow Label 欄位,用於標記需特殊處理的封包流。

安全差異

IPv6 在安全性方面具有優勢,包含更高效的路由與避免 IPv4 中的私有位址衝突。

# 網路作業與管理

常見網路協議

網路通訊協定是一組規範資料傳輸順序 (order of delivery) 與結構的規則,供多個裝置共同遵循。協定附帶於資料封包中,指示接收端如何處理資料,猶如一種通用語言,促使全球裝置得以互通。某些協議由 Internet Assigned Numbers Authority(IANA, 網際網路號碼分配局)分配埠號。

可分為 3 大類:通訊協定、管理協定和安全協定

- 通訊協定用於在伺服器之間建立連線。例如 TCP、UDP 和 SMTP,後者為電子郵件通訊提供了框架。

- 管理協定用於排除網路故障。例如,網際網路控制訊息協定 (ICMP)。

- 安全協定為傳輸中的資料提供加密。例如 IPSec 和 SSL/TLS。

通訊協定 (Communication protocols)

通訊協定規範網路中裝置之間資料的傳輸方式、時序與錯誤處理。

- TCP:連線導向協定,透過三向交握 (three-way handshake) 建立連線,用於穩定的資料傳輸,屬於 TCP/IP 模型的傳輸層。

首先,客戶端發送同步(SYN)封包至伺服器;伺服器回應 SYN/ACK 封包以確認;最後,客戶端回傳 ACK 封包後,連線即建立。

- UDP:無連線協定,效率高但可靠性低,常用於即時傳輸,如將 DNS 查詢發送至本地 DNS 伺服器,亦屬傳輸層。

- HTTP (超文字傳輸協定):應用層協定,用於用戶端與網站伺服器間的通訊,預設使用埠號 80,已逐漸被其安全版本 HTTPS(透過 SSL/TLS 加密)取代。

- DNS:應用層協定,將網域名稱 (主機名稱) 轉換為 IP 位址,預設使用 UDP 埠號 53,若回應資料量過大,則改用 TCP。

- SSL (Secure sockets layer, 安全通訊協定)

- TLS (Transport layer security, 傳輸層安全性協定)

TLS 是 SSL 更新後更安全的版本,基於慣例還是稱 SSL。

管理協定 (Management Protocols)

管理協定負責監控與管理網路活動,包括錯誤回報與效能最佳化。

- SNMP (簡單網路管理協定): 應用層協定,用於管理網路設備,可進行密碼重設、變更設定與頻寬使用查詢。

- ICMP (網際網路控制訊息協定): 網際層協定,用於通報資料傳輸錯誤,常見用途為使用「ping」指令進行連線與延遲診斷。

安全協定 (Security Protocols)

安全協定使用加密技術保護資料傳輸,防止未授權存取與竄改。

- HTTPS:應用層協定,透過 SSL/TLS 加密瀏覽器與伺服器間的通訊,使用 TCP 443 埠。

- SFTP (安全檔案傳輸協定):應用層協定,基於 SSH (安全殼層) 運作並使用 AES 等加密方式,確保資料不被未授權接收者截取。常用於雲端儲存上傳或下載檔案時,使用 TCP 22 埠。

上述加密協定無法隱藏來源與目的地 IP,仍可能洩露基本流量資訊。

其它網路協議

網路位址相關

網路位址轉換(NAT, Network Address Translation)

- NAT 允許內部使用私有 IP 的裝置們透過一個公共 IP 與外部網際網路通訊。

- 路由器負責將私有 IP 與公共 IP 相互轉換

- 運作於網際層與傳輸層。

| 項目 | 私有 IP | 公共 IP |

|---|---|---|

| 分配者 | 路由器 | ISP 與 IANA |

| 唯一性 | 僅在私有網路中唯一 | 全球網際網路中唯一 |

| 使用成本 | 免費 | 需付費租用 |

| IP 位址範圍 | 10.0.0.0 - 10.255.255.255 172.16.0.0 - 172.31.255.255 192.168.0.0 - 192.168.255.255 | 其它位址 (非全部) |

動態主機配置協定(DHCP, Dynamic Host Configuration Protocol)

- 應用層管理協定,自動為裝置配置 IP、DNS 與預設閘道。

- 伺服器使用 UDP 67 埠,用戶端使用 UDP 68 埠。

位址解析協定(ARP, Address Resolution Protocol)

- 網路層協定,將 IP 位址解析為 MAC 位址以供同網段通訊。

- 裝置維護 ARP 快取以對應 IP 與 MAC。

- ARP 不具特定埠號。

遠端登入與安全通訊

Telnet

- 應用層協定,可透過命令列控制本地或遠端裝置。

- 傳輸內容皆為明文,缺乏加密,安全性低於 SSH。

- 使用 TCP 23 埠。

安全殼層協定(SSH, Secure shell)

- 應用層協定,提供加密與身分驗證功能。

- 用於安全連線遠端系統,取代 Telnet 等不安全協定。

- 使用 TCP 22 埠。

電子郵件相關

郵局協定(Post Office Protocol, POP)

- 應用層協定,常用版本為 POP3,用於從郵件伺服器擷取郵件。

- 郵件下載至本機後才能閱讀,且不一定能跨裝置同步。

- 未加密使用 TCP/UDP 110 埠,加密傳輸則透過 SSL/TLS 使用 TCP/UDP 995 埠。

網際網路訊息存取通訊協定 (Internet Message Access Protocol, IMAP)

- 應用層協定,用於接收郵件,郵件保留在伺服器上,因此支援多裝置同步與分段下載。

- 未加密使用 TCP 143 埠,加密則透過 TLS 用 TCP 993 埠。

簡單郵件傳輸協定(Simple Mail Transfer Protocol, SMTP)

- 應用層協定,用於傳送與路由電子郵件。

- 搭配 MTA (Message Transfer Agent, 郵件傳輸代理) 軟體與 DNS 查詢以解析收件的 IP 位址。(A 紀錄是 DNS 用來將網域名稱對應至 IPv4 位址的記錄類型,DNS 查詢 A 紀錄會取得該網域對應的 IP。)

- 未加密使用 TCP/UDP 25 埠,加密則透過 TLS 使用 TCP/UDP 587 埠。

- 可透過流量控管機制協助過濾垃圾郵件。

連接埠號用於網路設備判斷資料封包的處理方式,防火牆可依此過濾流量。

| Protocol | Port |

|---|---|

| DHCP | UDP port 67 (servers) UDP port 68 (clients) |

| ARP | none |

| Telnet | TCP port 23 |

| SSH | TCP port 22 |

| POP3 | TCP/UDP port 110 (未加密) TCP/UDP port 995 (加密,SSL/TLS) |

| IMAP | TCP port 143 (未加密) TCP port 993 (加密,SSL/TLS) |

| SMTP | TCP/UDP port 25 (未加密) |

| SMTPS | TCP/UDP port 587 (加密,TLS) |

無線通訊協定簡介

- Wi-Fi 是無線區域網路 (WLAN) 的通訊標準,由 IEEE 制定為 802.11 系列,原為 WECA 行銷術語,後由 Wi-Fi 聯盟管理。

- Wi-Fi 使用無線安全協定保障通訊,這些協定已從 WEP 演進至 WPA3,以強化安全性。

有線等效加密(Wired Equivalent Privacy, WEP)

WEP 是 1999 年推出的早期無線安全協定,設計目標是提供等同有線網路的隱私性。雖已過時,資安人員仍應了解其原理,因部分舊設備或預設設定仍可能使用。由於易被破解,WEP 現被視為高風險協定。

WPA (Wi-Fi Protected Access, Wi-Fi 存取保護)

旨在取代並改進 WEP,解決其安全漏洞,並兼容舊硬體。WPA 通過引入 Temporal Key Integrity Protocol (TKIP) 解決了 WEP 的加密問題,使用較大的密鑰,增加破解難度。

WPA 包含訊息完整性檢查,通過訊息驗證標籤防範篡改或重發攻擊。儘管如此,WPA 仍易受密鑰重裝攻擊 (KRACK),攻擊者可插入假密鑰解密傳輸,甚至使傳輸未加密。被更安全的 WPA2 取代。

WPA2, 3

使用高級加密標準 (AES) 取代 WPA 的加密,AES 加密從我們的裝置到 AP 的流量。並引入計數模式密碼區塊鏈訊息認證碼協議 (CCMP) 來增強訊息的認證與完整性。由於其強大的安全性,WPA2 成為當今 Wi-Fi 的安全標準。然而,WPA2 仍然易受 KRACK 攻擊,這促使 WPA3 於 2018 年問世。

WPA2 個人模式

適合家庭網路,因為它易於實施且設置時間較短。全局密碼需應用於每台設備和接入點,對家庭網路方便,但對組織管理困難。

WPA2 企業模式

適用於商業環境,提供所需的無線網路安全性。設置較為複雜,但它提供集中控制,網路管理員可隨時授權或撤銷用戶訪問。用戶無法獲得加密密鑰,防止攻擊者在計算機上恢復密鑰。

WPA3 個人 (我現在就是用這個) (另有企業模式)

更安全的 Wi-Fi 協議

- 解決了 WPA2 中認證握手漏洞,防範 KRACK 攻擊。

- 使用平行認證協議 (SAE),防止攻擊者從無線網路下載數據並解碼。

- 增強了加密安全,使用 128 位加密。

作為安全分析師,了解每個協議的漏洞並確保設備使用最新安全技術非常重要。

防火牆 (firewall)

用於在允許網路流量進入專用網路之前對其進行檢查和過濾。

傳統防火牆配置了規則,根據封包的連接埠號碼和 IP 位址來指示允許哪些類型的封包。

類別

硬體防火牆

- 是網路安全的基本防禦設備 (硬體)。

- 在資料包進入網路之前檢查它們。

軟體防火牆

- 與硬體防火牆功能相同,但作為安裝在電腦或伺服器上的軟體程式運作,即網路虛擬設備 (NVA)。

- 分析來自電腦或伺服器的所有流量。

- 成本通常低於硬體防火牆,但會增加一些處理負擔。

基於雲端的防火牆

- 由雲端服務提供者提供的服務(Firewall as a Service, FaaS)。

- 是一種由雲端服務提供者託管的軟體防火牆。

- 組織可以在雲端介面上配置防火牆規則,防火牆會在流量到達組織的現場網路之前執行安全操作。

- 可保護雲端上的資產或流程。

防火牆的工作原理

有狀態防火牆(Stateful Firewall)

- 追蹤訊息流並主動過濾威脅。

- 分析網路流量的特徵和可疑行為,阻止不安全的流量進入網路。

- 與需要在兩個方向上配置規則的無狀態防火牆不同,只需要在一個方向上配置規則。這是因為它使用 "狀態表" 來追蹤連接,因此它可以將返回流量與現有會話進行匹配。

無狀態防火牆(Stateless Firewall)

- 根據預定義的規則進行過濾,不追蹤資料包的資訊。

- 僅依據設定的規則決定是否接受或拒絕流量,不儲存分析資訊。

- 相對於有狀態防火牆,安全性較低。

新一代防火牆(NGFW)

- 提供比有狀態防火牆更高的安全性。

- 除了狀態檢查傳入和傳出流量外,還包括深度資料包偵測 (檢查資料包並在存在威脅時採取行動的資料包嗅探技術) 和入侵防護等更多功能。

- 有些 NGFW 連接到雲端的威脅情報服務,快速更新以防範新出現的網路威脅。

- NGFW 可以偵測 TCP/IP 模型應用層的流量,並且通常具有應用程式感知能力。與基於 IP 位址和連接埠阻止流量的傳統防火牆不同,NGFW 的規則可以設定為根據應用程式封鎖或允許流量。一些 NGFW 還具有其他功能,例如惡意軟體沙盒、網路防毒以及 URL 和 DNS 過濾。

圖解影片: 什麼是防火牆? by PowerCert Animated Videos

虛擬私人網路 (Virtual private networks, VPN)

當連接到網路時,ISP 會接收並轉送網路請求到目標伺服器,而請求中可能包含私人資訊,如銀行帳戶和信用卡號,這可能被攔截並找到你的實際位置和個人資訊。

VPN 的功能

- 隱藏 IP 位址:改變公共 IP 位址,隱藏您的虛擬位置。

- 數據加密:加密透過網路傳輸的數據,確保在運送過程中無法被破解或讀取,以保護機密資訊。

- 數據封裝 (encapsulate):將傳輸中的資料封裝在其他加密資料包中,以保護敏感資訊。

- 加密隧道:VPN 使用加密隧道來保護您的裝置和 VPN 伺服器之間的數據傳輸。

遠端存取 與 站對站 (site-to-site) VPN

- 遠端存取 VPN 透過網際網路連接個人裝置與 VPN 伺服器,並對透過個人裝置所傳輸與接收的資料進行加密。

- 站對站 VPN 則使用 IPSec 協定,在主要網路與遠端網路之間建立加密通道,適合多據點企業使用,但設定與管理較複雜。

VPN 通訊協定: WireGuard vs. IPSec

WireGuard為新興協定,具備先進加密技術、高效能、簡易設定、開源等優勢,適用於需要高速下載的應用,如串流影音或大檔案下載。IPSec為傳統協定,擁有廣泛支援與長期安全驗證。

IPSec 可用於建立站對站 VPN 連線;而 WireGuard 則可同時支援站對站與遠端存取型 VPN 連線。

圖解影片: VPN Explained by PowerCert Animated Videos

安全區域 (Security Zone)

概念

- 旨在透過將網路劃分為不同區段來保護內部網路免受外部威脅。

- 每個段有自己的存取權限和安全規則。充當內部網路的屏障,防止問題蔓延到整個網路。例子:飯店提供免費公共 Wi-Fi 的飯店,公共 Wi-Fi 是不安全的,與飯店工作人員使用的加密網路分開。

類型

- 非受控區域: 組織控制之外的任何網路,例如網際網路。

- 受控區域: 保護內部網路免受非受控區域影響的子網路,包括非軍事區 (DMZ)、內部網路和受限區域。

DMZ

圖解影片: 什麼是 DMZ?(非軍事區) by PowerCert Animated Videos

比較

- DMZ: 包含面向公眾的服務,例如網路伺服器和電子郵件伺服器。通常位於兩個防火牆之間,一個過濾 DMZ 以外的流量,另一個過濾進入內部網路的流量。

- 內部網路: 包含組織需要保護的私人伺服器和資料,其中可能包含一個受限區域 (有特定的權限才能存取),若受限區域存在,會受到另一個防火牆保護。用於保護高度機密資訊。

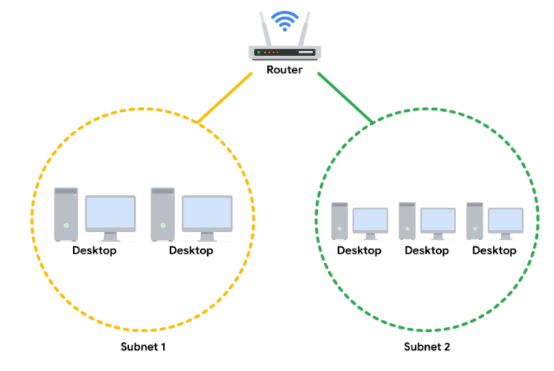

子網路劃分 (Subnetting)

- 基於設備的 IP 位址和網路遮罩,將網路位址範圍劃分為較小的子網路 (邏輯群組)。

- 提高通訊速度和效率,並可用於建立安全區域。

無類別域間路由 (CIDR, Classless Inter-Domain Routing)

- 將子網路遮罩指派給 IP 位址以建立子網路。

- 替代了有類別尋址 (將 IP 地址分為 classA~E),擴大了可用 IPv4 位址的數量。

- 減少路由表中的條目數量,並提供更多可用的 IP 位址。

CIDR: 255.255.255.240/24 (後面的數字叫 IP 網路前綴)

IP Range: 255.255.255.0 ~ 255.255.255.255

Total Hosts: 256 轉換工具

子網劃分的安全優勢

- 更有效地使用網絡帶寬並改善網絡性能。

- 建立隔離子網路

- 實體隔離

- 路由配置

- 防火牆

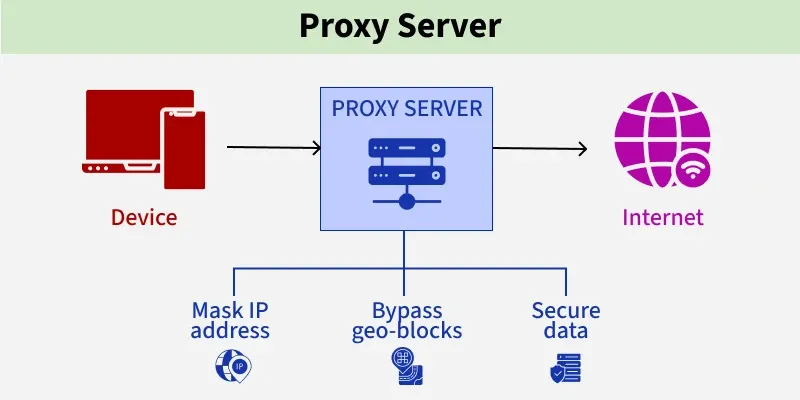

代理伺服器 (Proxy server)

代理伺服器利用網路位址轉換 (NAT) 作為網路用戶端與外部威脅之間的屏障。某些代理伺服器也可以配置規則,例如防火牆。

運作示例

- IP 位址隱藏:客戶端接收到的 HTTPS 回應會顯示 proxy server 的 IP 位址,而不是實際的 Web 伺服器 IP 位址。

- 阻止不安全網站:proxy server 可以用於阻止不允許的網站存取內部網路。

- 臨時記憶體:儲存外部伺服器定期請求的數據,減少內部伺服器的負擔。

類型

Forward Proxy (正向代理):

- 負責處理內部用戶端存取網路外部資源時的查詢。可隱藏使用者的 IP 位址並批准傳出請求。例:接收來自員工的傳出流量,批准並轉發到互聯網上。

Reverse proxy (反向代理):

- 接受外部流量並轉發到內部伺服器。可調節和限制外網對內部伺服器的訪問。例:保護內部 Web 伺服器,防止 IP 位址暴露。

電子郵件 proxy server:

- 過濾垃圾郵件,驗證寄件者地址。例:降低網路釣魚攻擊風險。

圖解影片:

- What is a Proxy Server? (因為無法加密,所以可以和 VPN 一起用)

- Proxy vs Reverse Proxy Explained by PowerCert Animated Videos

# 網路入侵防禦

常見攻擊類型

網路攔截攻擊(Network Interception Attacks)

- 透過硬體或軟體工具攔截與分析傳輸中的封包 (封包嗅探,Packet Sniffing) 並可能竄改傳輸中的資料,進而竊取資訊或干擾網路運作。

- 例如,攻擊者可修改銀行轉帳資料將資金轉至其控制的帳戶。

- 其他網路攔截攻擊類型,包括中間人攻擊(On-Path Attacks)與重放攻擊(Replay Attacks)。

後門攻擊(Backdoor Attacks)

- 利用系統中繞過正規存取控制的隱蔽弱點,可能由開發人員預留供除錯,也可能由攻擊者植入以維持存取權限。

- 攻擊者進入後可安裝惡意軟體、發動 DoS 攻擊、竊取資料或更改安全設定。

阻斷服務(DoS)攻擊

是指攻擊者發送大量合法 IP 封包湧入目標系統,導致資源耗盡、系統當機而無法回應正常流量,防禦需採多層防護並搭配加密技術提升安全性。

分散式阻斷服務攻擊(Distributed Denial of Service, DDoS)

- DDoS 攻擊透過來自多個地理位置的裝置或伺服器,對目標網路發送大量惡意流量,以癱瘓其正常運作。

- 範例: 2016 年由 Mirai 惡意程式發動的大規模 DDoS 攻擊,即利用大量受感染的 IoT 設備造成全球性網路中斷。

Botnet(殭屍網路)

Botnet 是指一組遭惡意軟體感染的電腦裝置(通常稱為「殭屍電腦」或「bot」),這些裝置被一名威脅行為者(稱為「bot-herder」或「殭屍主控者」)遠端控制。攻擊者可利用這些受控裝置發動 DDoS 攻擊、發送垃圾郵件、竊取資料或散播更多惡意軟體。

協定濫用型攻擊

透過大量合法格式的請求(如 ICMP Echo Request 或 SYN 封包)使系統資源耗盡。屬於 DoS 攻擊手法。

SYN Flood攻擊偽裝為 TCP 連線,發送大量模擬 TCP 三向交握中第一步(SYN 封包)的請求,耗盡伺服器資源,導致服務癱瘓。Ping of Death(死亡之 Ping) 攻擊是利用超過 64KB 的大型 ICMP 封包對系統進行 Ping,造成記憶體溢位或系統當機。ICMP Flood則以大量正常封包癱瘓目標系統。

IP Spoofing (IP 欺騙) 相關攻擊類型

偽造來源 IP,冒充合法系統進行存取。

- On-Path Attack(中間人攻擊)

發生於駭客攔截兩個具有信任關係的裝置或伺服器之間的通訊,竊取帳密、偽造 DNS 回應或注入惡意指令,防禦重點為透過 TLS 等加密技術保障資料傳輸安全。 - Replay Attack(重放攻擊)

攻擊者攔截合法封包,並在稍後時間延遲或重播該封包,試圖重複執行已認證的操作,繞過驗證機制。 - Smurf Attack

Smurf 攻擊透過嗅探取得目標 IP 後,偽造其位址並向廣播地址發送大量 ICMP Echo Request,造成回應風暴集中回傳癱瘓伺服器,屬於 DoS 攻擊類型,防禦仰賴具異常流量檢測功能的進階防火牆。

tcpdump

輕量級的命令列網路封包分析工具,基於 libpcap 開發,廣泛支援 Unix 系統。可即時顯示封包來源與目的 IP、通訊埠等資訊,常用於進行簡易流量分析與除錯。

練習: Network Traffic Analysis

報告: Google docs

範本: Google docs

詳解: Google docs

封包嗅探(Packet Sniffing)是在網路中攔截並分析資料封包。

主動式封包嗅探(Active Packet Sniffing)

主動式封包嗅探屬於進階網路攻擊形式,攻擊者不僅攔截封包,還會修改封包內容,例如注入額外的網路協定,將封包重新導向至非預期的埠號,或直接竄改資料內容,以操控通訊流程或實施後續攻擊。

被動式封包嗅探(Passive Packet Sniffing)

此類攻擊僅在不修改封包的情況下,監聽與讀取網路中的傳輸資料,常用於竊取帳號、密碼、敏感資訊等,且難以被偵測。

裝置的網路介面卡(NIC, Network Interface Card)是用來連接網路的硬體元件。NIC 會讀取資料封包,若封包中包含與該 NIC 相符的 MAC 位址,則會將該封包接收並根據通訊協定交由作業系統處理。這是標準的網路運作流程。

然而,NIC 可被設定為混雜模式(Promiscuous Mode),使其接收所有在網路中傳輸的封包,而不論封包是否針對該裝置。

攻擊者可藉此使用如 Wireshark 等工具攔截封包,取得個資或用以執行 IP Spoofing 等攻擊行為。

攻擊者嗅探封包後,可能偽造合法裝置的 IP 與 MAC 位址發動 IP Spoofing。防火牆可藉由過濾異常封包預防此類攻擊。

練習: Analyze network attacks

Wireshark TCP/HTTP log: Google sheet

如何讀取 log: Google docs

解答: Google docs

# 安全強化

攻擊面(Attack Surface)

指系統中所有可被攻擊者利用的潛在漏洞與入口點。

安全強化常見措施

- 軟體更新與補丁

- 配置變更,如延長密碼的複雜度或頻繁變更密碼。

- 移除或禁用不必要的服務

- 滲透測試的重要性

若一台裝置的 OS 未加保護,可能成為攻擊入口,導致整個網路被攻陷。

Baseline configuration (baseline image)

- 基線配置是一組記錄在案的系統規格,用作未來建構和更新的基礎。

- 若有異常活動,安全團隊可以將當前配置與基線配置比對,確保系統未遭到不當修改。

暴力破解攻擊(Brute Force Attack)

暴力破解攻擊是透過試錯法(trial-and-error)來獲取私密資訊的攻擊手法。攻擊者會嘗試不同的密碼組合以猜測使用者帳號密碼,常見的類型包括:

- 簡單暴力破解(Simple Brute Force Attack)

攻擊者透過嘗試任意的使用者名稱與密碼組合,反覆嘗試直到成功登入為止。 - 字典攻擊(Dictionary Attack)

攻擊者利用預先準備好的常用密碼清單或過去資料外洩所得的憑證,嘗試登入。此攻擊名稱來自早期使用實際字典單詞作為密碼嘗試的方式,現今多用以形容利用密碼庫的攻擊手法。

暴力破解手動執行耗時費力,因此攻擊者通常借助各種自動化工具來加速攻擊過程。

漏洞評估(Assessing Vulnerabilities)

在暴力破解或其他資安事件發生前,企業可透過一系列測試來評估網路或應用程式的弱點。分析師通常利用虛擬機與沙箱環境,執行可疑檔案分析、漏洞掃描,或模擬資安事件,以提前發現並修補安全缺口。

虛擬機(Virtual Machines, VMs)

虛擬機是實體電腦的軟體模擬版本,提供額外的安全隔離層。可在獨立環境中執行程式碼,避免影響主機。測試惡意軟體後,VM 能以乾淨映像檔重置,減少系統風險。

適用於調查疑似感染裝置或在受限環境中執行惡意程式,並能快速回復至先前狀態。但仍存在惡意程式逃逸虛擬環境,入侵主機的微小風險。

沙箱環境(Sandbox Environments)

沙箱是一種獨立的測試環境,可讓軟體或程式與主網路隔離執行。常用於測試修補程式、識別與修正漏洞,或偵測資安弱點。沙箱也用於評估可疑軟體與惡意程式碼,並模擬攻擊情境。

需注意部分惡意軟體會檢測執行環境是否為 VM 或沙箱,並在此類環境中偽裝成無害軟體以逃避偵測。

防範措施

組織常用以下措施來防止暴力破解及類似攻擊:

- 加鹽與雜湊(Salting and Hashing)

雜湊將資料轉換成唯一且不可逆的數值以驗證完整性。加鹽則在密碼雜湊前加入隨機字元,增加雜湊值的長度與複雜度,提升安全性。 - 多重身份驗證(MFA)與雙重身份驗證(2FA)

MFA 要求使用者透過兩種以上的驗證方式(如帳號密碼、生物辨識、一次性密碼)確認身份後才能存取系統。2FA 則為兩種驗證因素。 - CAPTCHA 與 reCAPTCHA

CAPTCHA 透過測試區分人類與機器,阻止自動化軟體進行暴力破解。Google 提供的 reCAPTCHA 為免費服務,用於保護網站免受機器人及惡意軟體攻擊。 - 密碼政策(Password Policies)

透過統一密碼複雜度、更新頻率、重複使用限制與登入嘗試次數限制等規範,強化組織內的密碼安全管理。應用普遍,但易被竊取與猜測,為防禦弱點。

練習: Apply OS hardening techniques

報告格式: Security incident report

How to read the tcpdump traffic log: Google docs

解答: Google docs

詳解: Google docs

網路強化

- 防火牆規則維護

- 網路日誌分析

- 修補程式更新

- 伺服器備份

- 連接埠過濾

- 網路存取權限:透過網路分段,限制用戶的存取權限,並將高機密的資料放在獨立的區域。

- 加密

網路安全應用

用於保護網絡的四個設備 —firewalls, intrusion detection systems, intrusion prevention systems and SIEM tools

Firewalls

- 檢查封包標頭中的連接埠號來決定是否放行流量

- NGFW 則能深入分析封包內容 (有效負載,Payload)。

入侵偵測系統(Intrusion Detection System, IDS)

- 一種用於監控系統活動並偵測潛在攻擊的應用程式。

- 依據攻擊特徵碼(Signature)或異常行為發出警報,協助管理員進行調查。

- 通常透過封包嗅探分析資料流,辨識已知攻擊或可疑行為。

- 無法偵測未知攻擊,也不具備主動防禦能力,需由管理員手動處理可疑事件。

- 將 IDS 與防火牆結合使用時,IDS 在防火牆過濾不允許的流量後進行資料分析,有助於減少假陽性警報(False Positives)。

入侵防禦系統 (Intrusion Prevention System, IPS)

- 主動偵測並阻止入侵行為,提供比 IDS 更高的防護。

- 搜尋已知攻擊的特徵碼與資料異常,並在發現異常時封鎖可疑來源或丟棄可疑封包。

- 與 IDS 一樣,IPS 部署在防火牆後,能有效阻止風險流量。

- 限制:如線上運行可能導致系統故障中斷連接,以及假陽性可能丟棄合法流量。

安全資訊與事件管理 (Security Information and Event Management, SIEM)

- 收集並分析日誌數據,實時監控並報告可疑活動。

- 匯總來自 IDS、IPS、防火牆、VPN、代理伺服器和 DNS 日誌的數據,將所有安全事件集中顯示於儀表板上,便於分析,稱為「單一視窗」(Single Pane of Glass)。

- 例如,Google Cloud 的 SIEM 工具 Chronicle 可保存、分析並搜尋數據;Splunk

- SIEM 工具不取代安全分析員的專業知識或系統加固工作,而是與其他安全方法協同使用。安全分析員通常在安全運營中心(SOC)監控網路活動,並利用專業知識決定如何回應儀表板上的資訊,並判斷何時升級事件。

練習: Analysis of network hardening

Network hardening tools: Google sheet

解答: Google docs

雲端安全的強化

身份存取管理 (Identity access management, IAM)

- 管理數位身份及授權用戶使用雲端資源的技術和過程。

- 常見問題是雲端用戶角色配置不當,這會增加未授權用戶存取關鍵雲端操作的風險。

配置

- 每個雲端服務都需要精確配置以維持安全和合規性,尤其是在雲端遷移過程中。

- 錯誤配置的雲端服務常是安全漏洞的源頭,強調了網路管理員和架構師在遷移與持續管理中的細節把控。

攻擊面

雲端服務提供商(CSP)以低成本提供多種應用和服務,但每個服務或應用都會增加網路的攻擊面,進而提升風險。

零日攻擊(Zero-day Attacks)

- 雲端或內部網路解決方案中的重要安全問題,指的是先前未知的漏洞被利用。

- CSP 通常會比傳統 IT 組織更早發現並處理這類攻擊,透過修補虛擬化管理程式和遷移工作負載來減少影響。組織也可以使用操作系統層級的工具來進行補丁更新。

可見性和追蹤

- CSP 負責雲端中的安全性,但不允許使用其基礎設施的組織監控 CSP 伺服器上的流量,這對於習慣於擁有完全網路和運營訪問權限的組織來說,可能會成為一個擔憂

- CSP 通常會進行第三方審計,以驗證雲端網路的安全性並發現潛在漏洞,幫助組織識別內部基礎設施中的問題或合規性缺失。

責任共擔模型

- 雲端安全的基本原則,CSP 需負責雲端基礎設施(如資料中心、虛擬化管理程式等)的安全,而使用雲端服務的公司則負責其在雲端儲存或運行的資產和流程。

- 確保 CSP 和用戶都清楚各自的安全責任範圍。若組織誤以為 CSP 負責所有安全,可能會忽略應該自行負責的部分,如雲端應用和配置。

雲端安全加強實踐

IAM

授權用戶如何利用不同的雲資源。

虛擬機管理程式(Hypervisor)

- 抽象化主機硬體與作業系統。

- Type 1 虛擬機管理程式運行在硬體上(如 VMware® ESXi)

- Type 2 虛擬機管理程式運行在作業系統上(如 VirtualBox)。

- CSP 通常使用 Type 1 虛擬機管理程式,並負責管理其及其他虛擬化元件,提供資源可用性及定期更新。

- 虛擬機管理程式的漏洞或配置錯誤可能導致虛擬機逃逸(VM Escape),即攻擊者獲得對主虛擬機管理程式的訪問。

基準設定(Baselining)

- 指一個固定的參考點,涵蓋環境配置,用於比較雲端環境的變更。

- 建立基準的範例包括:限制管理入口訪問、啟用密碼管理、檔案加密及 SQL 資料庫的威脅偵測。

密碼學

- 保護雲端環境中處理和儲存的資料,通過加密技術和金鑰管理系統來保障資料的完整性與機密性。

- 加密是將信息轉換成密文,只有擁有金鑰的人能解讀。現代加密依賴於金鑰的保密性,並幫助保護雲端網路和靜態資料的安全。

加密擦除 (Cryptographic erasure)

- 通過銷毀加密金鑰來刪除資料,對於雲端資料銷毀,傳統方法效果有限。

- 加密銷毀(Crypto-shredding)是將解密金鑰銷毀,使資料無法被解讀。所有金鑰副本必須銷毀,以防未來訪問。

金鑰管理

現代加密依賴於加密金鑰的安全保護,以下是雲端應用中可採取的保護措施:

- 信賴平台模組(TPM):安全儲存密碼、憑證和加密金鑰的計算機晶片。

- 雲端硬體安全模組(CloudHSM):提供安全儲存加密金鑰並處理加密操作的設備。

客戶通常無法訪問 CSP 用於加密資料的金鑰,但可以提供自有金鑰並負責其保密性。若金鑰遭洩露,CSP 幫助有限。共享責任模型中,客戶無需完全負責加密基礎設施維護,可通過審查 CSP 的審計報告和安全控制來評估風險。

實作: Use the NIST Cybersecurity Framework to respond to a security incident

解答: Google docs

CSF 概念實作的要點: Source

- 識別:通過審計內部資源,識別安全風險和漏洞。

- 保護:實施政策、程序、培訓和工具以減少網絡安全威脅。

- 檢測:提升監控能力,提高安全事件檢測的速度與效率。

- 回應:控制、消除並分析安全事件,優化回應流程。

- 恢復:恢復受影響系統,並修復損失的資料和資產。

重點問題

確認

- 確認需保護的系統、流程、資產、資料與人員

- 技術面:哪些硬體 / 作業系統 / 軟體受影響?

- 流程面:哪些業務流程受影響?

- 人員面:誰需要存取受影響系統?

探測

- 使用哪些工具偵測異常與安全事件(如 SIEM)?

- 需要哪些流程 / 工具進行持續監控?

- IDS 或其他工具如何支援事件偵測?

回應

- 制定應對計畫:未來如何行動?

- 溝通方式:如何與內部 / 受影響人員協調?

- 分析:如何調查並理解攻擊?

- 緩解措施:如何隔離或降低影響?

- 改進:回應程序需如何優化?

恢復

- 制定恢復計畫:如何恢復系統 / 資料?

- 是否需要改進現有復原流程?

- 如何與內部 / 受影響人員溝通恢復程序?